Esta mañana, mientras leía las noticias, me topé con una advertencia de seguridad desde la cuenta de TrustWallet en la cual alertaban a los usuarios de iOS acerca de un exploit zero-day de alto riesgo. Como muchos saben, soy usuaria de Apple, así que este tipo de alertas hacen eco en mí.

https://x.com/trustwallet/status/1779961167537979775?s=46&t=W5hJvHl_lRVpkUkzLgRlPQ

Exploit zero-day & ataque zero-click

Bien, lo primero que debemos entender es: ¿Qué es un exploit zero-day? Básicamente, se trata de explotar o aprovecharse de una vulnerabilidad de seguridad antes de que los desarrolladores, en este caso Apple, lancen un parche o actualización para corregirlo. En pocas palabras, es sacar ventaja de una vulnerabilidad nueva sobre la cual no se tiene conocimiento previo, y por tanto, no existe en el momento "la cura" para ese mal. Entiéndase que no existe, para el momento de su detección, un software que corrija el fallo de seguridad.

Ahora, volviendo a la advertencia de la noticia, ¿De qué se trata este exploit y por qué es de alto riesgo? Bueno, es una vulnerabilidad que aparentemente está vinculada con iMessage (la mensajería del ecosistema de Apple) y que está permitiendo que se puedan ejecutar archivos maliciosos para el robo de información sin la necesidad de la intervención del usuario.

¿Esto qué quiere decir? Bueno, se trata de un ataque zero-click o clic cero que, como su nombre lo indica, no requiere nuestra intervención para que pueda filtrarse e infectar el equipo; es decir, es un ataque sin clics, aunque no pinchemos ningún enlace, igual el malware se ejecutará.

Si ahora mismo estás pensando: “o sea que aunque sea sumamente cuidadoso de no dar clics en enlaces sospechosos o desconocidos, ¿igual puedo ser víctima de ataque? Lamentablemente, la respuesta es sí.

! [ENGLISH VERSION]

Zero-day exploit and zero-click attack

This morning, while reading the news, I came across a security warning from the TrustWallet account alerting iOS users about a high-risk zero-day exploit. As many know, I'm an Apple user, so these kinds of alerts resonate with me.

Alright, the first thing we need to understand is: What is a zero-day exploit? Essentially, it's exploiting or taking advantage of a security vulnerability before developers, in this case Apple, release a patch or update to fix it. In simple terms, it's leveraging a new vulnerability that is not previously known, and therefore, there's no existing "cure" for it at the time of detection. It's important to note that, at the time of its detection, there's no software available to fix the security vulnerability.

Now, getting back to the news warning, what is this exploit about and why is it high-risk? Well, it's a vulnerability apparently associated with iMessage (Apple's messaging system) that allows malicious files to be executed for information theft without the need for user intervention.

What does this mean? Well, it's a zero-click attack, as the name suggests, it doesn't require our intervention to infiltrate and infect the device; in other words, it is an attack without clicks, even if we don't click on any links, the malware will still execute.

If you're currently thinking: "So, even if I'm extremely careful not to click on suspicious or unknown links, I can still be a victim of an attack?" Unfortunately, the answer is yes.

¿Qué hacer en este caso?

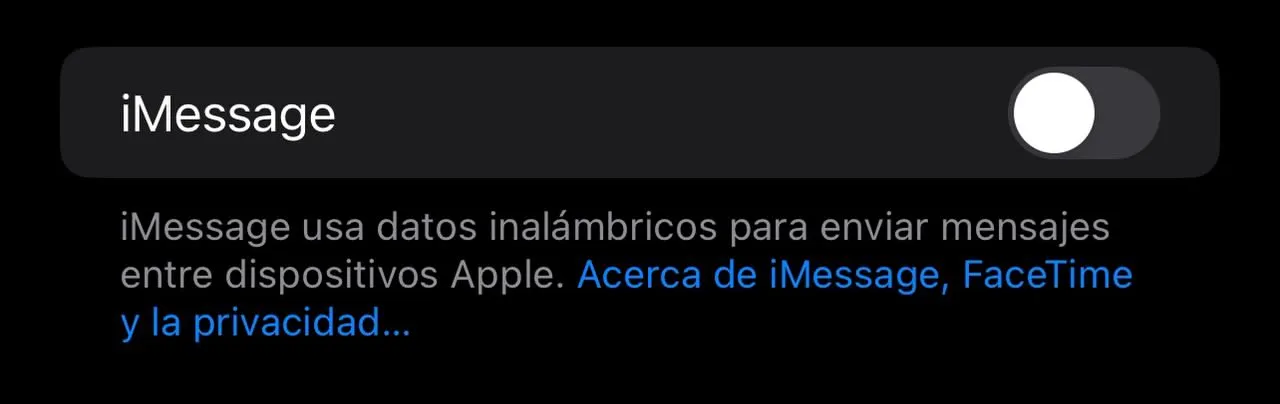

En el caso concreto del exploit en iMessage, la recomendación inmediata sugerida es desactivar iMessage hasta tanto Apple anuncie alguna actualización o parche que pueda cerrar esa puerta trasera y corregir dicha vulnerabilidad.

Ajustes - mensajes - iMessage - off

Ahora, una recomendación general para mitigar riesgos de cero clic o ataques sin clics, y esto aplica más allá de este exploit puntual, es desactivar en las aplicaciones de mensajería (Telegram, WhatsApp) la descarga automática de archivos. De manera que nada de lo que nos envíen se descargue automáticamente en nuestros dispositivos sino que tengamos la opción, según confiemos o no en el remitente o la fuente, de descargarlo o no.

Recuerden, un ataque zero-click se hace efectivo con tan solo recibir el archivo infectado y que este se descargue en el dispositivo, sin que para ello hayamos cliqueado nada. De allí que sea tan peligroso, y de allí que se le considere de alto riesgo.

¿Cómo lo hago?

En WhatsApp, ve a Configuración - Almacenamiento y datos, y en "descarga automática de archivos", configúralas todas en "nunca". Hazlo tanto para las fotos, los vídeos, los audios y los documentos.

En el caso de Telegram, la configuración es similar. Entra en Ajustes - Datos y almacenamiento - Autodescarga de multimedia, y desactiva la descarga automática tanto para datos móviles como para Wi-Fi. Estas y otras configuraciones de seguridad para Telegram las puedes ampliar en esta publicación.

Recuerda siempre mantener actualizados tus dispositivos: sistema operativo, aplicaciones, extensiones, etc. Te invito a consultar otras publicaciones asociadas al tema en la Colección de Ciberseguridad.

Mantengámonos alertas y seguros.

! [ENGLISH VERSION]

What to do in this case?

In the specific case of the iMessage exploit, the immediate suggested recommendation is to disable iMessage until Apple announces an update or patch that can close that backdoor and fix the vulnerability. Settings - messages - iMessage - off.

Now, a general recommendation to mitigate zero-click risks or clickless attacks, and this applies beyond this specific exploit, is to disable automatic file downloads in messaging applications (Telegram, WhatsApp). This means that nothing sent to us will be automatically downloaded to our devices, and we'll have the option, depending on whether we trust the sender or the source, to download it or not.

Remember, a zero-click attack is effective simply by receiving the infected file and having it downloaded to the device, without us having clicked anything. Hence, it's so dangerous, and why it's considered high-risk.How do I do it?

In WhatsApp, go to Settings - Storage and data, and under "Automatic download of media," set them all to "never." Do this for photos, videos, audios, and documents.

In the case of Telegram, the configuration is similar. Go to Settings - Data and storage - Autodownload of media, and disable automatic download for both mobile data and Wi-Fi. You can find these and other security settings for Telegram in this post.

Always remember to keep your devices updated: operating system, applications, extensions, etc. I invite you to consult other publications related to this topic in the Cybersecurity Collection.

Let's stay alert and safe.

Diseño de miniatura en Canva.com.

Capturas de pantalla de las apps Telegram y Whatsapp para iOS.

Translation: ChatGPT.

Thumbnail design on Canva.com.

Screenshots of the Telegram & Whatsapp apps for iOS.